在购买手机的时候,很多人都会听过这样一句话,iPhone手机对于隐私的保护性更高,但实际上任何一部手机都存在着安全隐患,iPhone也并不是一定安全的。一起来看看iPhone手机都出现了什么漏洞。

iphone又出现大漏洞! 隐私全被看光

近日,谷歌安全研究小组发现iphone严重漏洞,该漏洞可以无需用户同意就可以随便通过wifi访问整个设备,该设备的所有照片,个人信息等等都可以实时监控。

该研究小组职责是负责追踪流行的工具和软件的主要漏洞。在今年早些时候该小组就发现过IOS内核抛出错误等操作系统基层漏洞,这意味着该漏洞已经存在很多年。直到研究小组向苹果公司发出警告后,在5月份苹果公司才修复该漏洞。最近,研究小组称发现iphone严重的安全漏洞,攻击者只需要连接到用户相同的wifi网络,攻击者就毫不察觉地闯入用户的设备并可以获取大量的隐私信息。

研究小组接受采访表示,“我们可以查看所有照片,阅读并复制所有私人消息并实时监视那里发生的一切。随着越来越的人加入这些网络,攻击者就可以获取轻松大量信息,可以想象一下具有这种能力的攻击者是多么恐怖”。该漏洞很可能成为网络犯罪分子和情报机构的宝贵工具。

目前苹果公司已经修补了这个漏洞,iphone用户也可以更新系统来避免这个问题。建议iphone用户尽量减少使用公用wifi频率,最好不使用。

iPhone隐私漏洞曝光:已存在8年,大约5亿部手机受到攻击

如果要用两个词语来形容iPhone的特点,我相信大部分人会说:系统和外观。

与国内的安卓手机相比,iPhone一直是手机界的流行符号,首创的经典外观和面部刘海,加上足够安全且流畅的iOS系统,帮助苹果公司吸引了不少用户。

那如果连最注重用户隐私的iPhone,被黑客攻击后都不安全了怎么办.

一家旧金山的网络安全公司ZecOps,近期发布了一则报告,曝光了苹果iOS系统的巨大漏洞,这个漏洞几乎覆盖了目前市面上所有机型的iPhone。

也就是说从iPhone 5到最近刚发布的新款iPhone SE,从iOS 6到最新的iOS 13.4.1系统,全部都有被攻击的风险。

ZecOps还在报告中指出:该漏洞至少在2012年,iPhone 5和iOS 6系统发布时就已经存在了......

对于这个漏洞,ZecOps是这么描述的:

MFMutableData 在MIME库中的实现,在系统调用ftruncate()时缺少错误检查,导致了越界写入的情况发生。漏洞不用等系统调用ftruncate失败,就能完成写入。

此外,还有一个可以远程触发的堆溢出(heap-overflow),这两个漏洞都是因为未正确处理系统调用的返回值导致。

简单的来说,就是iOS 12以下版本的用户,在还没点开病毒邮件之前,就已经受到了攻击。

而在iOS 13系统上,即便你没有打开这封病毒邮件,只要邮件程序在后台运行,就能自动触发攻击。

我们平时认为手机被攻击,只要不打开陌生链接或短信文件就没问题,但是这次的漏洞,可以远程执行代码功能,只要黑客向你发送一封邮件,就可以耗尽你的后台资源,从而控制你的iPhone

有意思的是,今年2月份,苹果还在官网更新页面,叫用户日常使用无需关闭后台,除非程序崩溃或系统无响应,否则会影响iPhone的续航。

而ZecOps也是在2月份,就向苹果提交了这个可疑的漏洞。

当时苹果一直没有处理,“无需关闭后台应用”的说法也一直挂在官网上,并没有提醒用户进行防范。

直到这个月,iOS13.4.5 beta 2测试版发布后才对该漏洞进行了修复,只是要完全修复的话,还得等到正式版出来。

也就是说,目前我们手机里的隐私都是“裸奔”状态......

在修复漏洞的正式版出来之前,黑客可以通过漏洞,轻而易举的调用和读取被攻击的iPhone上的邮件信息。

ZecOps发现最早的攻击时间在2018年1月,所以目前这个漏洞攻击的iPhone数量估计超过了5亿部,而且被攻击的用户包括北美财富500强企业的个人、日本某航空公司和瑞士企业的高管.....这也从侧面证明,该漏洞的影响并没有局限性,而是全球性的。

听起来似乎黑客没兴趣对我们普通人下手,其实并不然。

ZecOps还怀疑黑客手中有另一个没有被发现的内核漏洞,在苹果不采取任何防范措施之前,黑客或许可以通过这个漏洞,拿到整台iPhone的访问权限,也就是说不仅仅是邮件,还包括你的相册、微信聊天内容、银行账户信息等等。

最糟糕的还有,由于黑客攻击是通过耗尽手机后台资源的形式,所以除了iPhone以外,同样只有几个GB内存的iPad,也会受到同样的攻击。

这下子,几乎整个iOS 系统都受影响了。

那么如何检查自己的iPhone有没有被控制呢?

先看你的iPhone卡不卡顿,因为不论是iOS 12还是iOS 13,被攻击后都会因为后台资源耗尽,从而出现卡顿的情况。

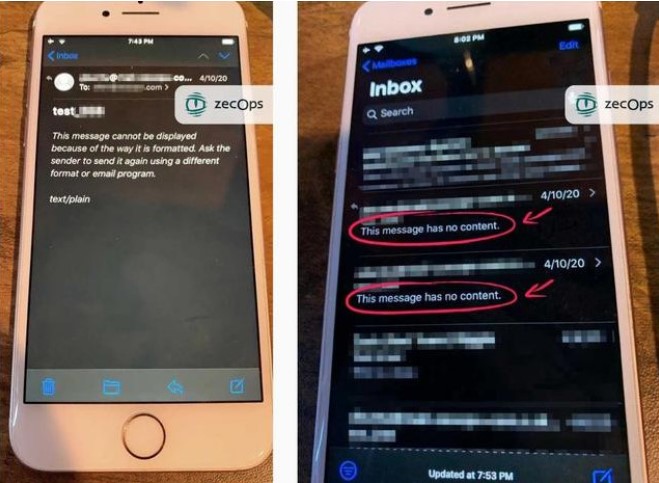

iOS 12被攻击后,会出现邮件崩溃的情况;而iOS 13除了卡顿外,我们几乎不会有任何感觉。只是如果攻击失败,会在邮件App中留下“此消息无字样”的内容,如果攻击成功,这些邮件都会被删除,要察觉起来就会更麻烦。

如果你已经发现自己的iPhone被攻击,那么尽快升级到iOS 13.4.5 beta 2测试版系统,这个版本针对该漏洞已经进行了修复。

当然,不管有没有被攻击,停止使用苹果自带的邮件App都是最好的办法。

苹果漏洞被曝光

腾讯安全玄武实验室公布了近期发现的一个苹果漏洞。该漏洞不仅影响最新的基于ARM架构的M1芯片的MacBookair,也会影响今年才推出的iPhone 12、iPhone 12 pro系列。据悉这也是第一个公开的能影响苹果 Silicon芯片设备的安全漏洞

该漏洞可以使攻击者在用户关掉相册、通讯录权限后,依然获取到用户额相册和通讯录

即:app开发者可以绕过系统的权限设置,越权读取用户设备上的通讯录、照片】账号密码等隐私!!

苹果也再最后感谢了腾讯玄武实验室,所有普通用户就只有静静等待苹果系统发布新的安全补丁了

iPhone曝出重大漏洞 无接触盗取隐私照

苹果一直标榜自己的iPhone非常安全且注重保护用户的隐私,当年FBI想解锁iPhone手机都被苹果一口回绝成为业界佳话。但接下来的消息可能就要让苹果打脸了,据外媒报道称有黑客已经发现了iPhone等设备的重大漏洞,无需接触你的手机就可以获取你的一切。

据外媒报道称,谷歌Project Zero安全研究人员Ian Beer给出的研究结果显示,iPhone、iPad等设备都存在严重的漏洞,能够让攻击者在不接触设备的情况下完全控制设备,包括阅读电子邮件和其他信息、下载照片,甚至能够通过麦克风和相机来观察和收听你的声音。

而黑客所谓的无需接触你的手机就可以获取你的一切,具体来说就是,在不用接触设备的情况下,轻松掌控你的设备,然后盗走隐私信息,比如账户、私密图片等。这个消息也引发了很多安全机构的关注,并且纷纷进行研究与验证,那么这个漏洞是如何作用的呢?

按照研究人员的说法,这个漏洞的关键是当前iPhone、iPad、Mac和Apple Watch均使用 Apple Wireless Direct Link(AWDL)协议,而该协议是AirDrop(可轻松将照片和文件传输到其他iOS设备)和Sidecar(快速将iPad变成辅助屏幕)的基础。

据悉目前不仅找到了一种方法来利用这一点,而且还找到了一种强制AWDL打开的方法,即使先前已将其关闭。据悉这个漏洞在今年5月已经修复,但他建议不要忽略黑客的攻击力,应该尽快安装升级。对此苹果尚无回应,对于用户来说,上述漏洞还是足够有杀伤力。

因此我们来划重点,这次又是解决以后才曝出的漏洞。但是国内很多iPhone用户因为担心升级系统会导致老旧型号的iPhone变慢,因此还停留在比较早期的额版本。因此这部分用户仍暴露在系统的漏洞当中,并且存在一定的隐私泄露的风险。

谷歌研究人员曝光iPhone隐私漏洞 苹果再次被曝丑闻

近日,根据《今日俄罗斯》网站及多家外媒报道,一名来自谷歌公司的资深信息安全研究员发现了苹果手机等设备存在重大漏洞:在无需接触手机的情况下,用户的一切信息都可以被获取。

按照上述研究人员的说法,该漏洞的关键点是苹果公司一个简称为AWDL的网络协议。

目前,苹果手机、平板、手表等设备都在使用这项网络协议——举例而言,苹果用户可以通过AirDrop将照片和文件传输到其他苹果设备。

利用该协议的漏洞,谷歌研究人员用了6个月成功控制了隔壁房间的一台苹果手机,整个入侵过程只要2分钟左右。入侵之后,就可以访问手机上的所有数据,包括浏览信息、下载照片,甚至打开摄像头和麦克风,进行监视和监听。

研究人员表示,黑客不仅无需触摸设备,甚至都不需要看到设备。

上述谷歌团队的成员伊恩·比尔在周一透露,直到5月份,iPhone和其他苹果设备都可能会被远程劫持,并变成监视工具。苹果方面表示,他们已经在今年5月新系统中修复了这个漏洞。

更为可怕的是,即使用户关闭了AWDL协议,黑客依旧有办法重新打开它。

比尔提示称,使用定向天线和其他传输增强技术可以大大扩展此类攻击的范围。同时,他也表示,尽管他花了六个月的时间才实现入侵,但一旦在拥有更大的组织或团队,整个入侵过程就会更加简短,因此用户依然要加以警惕。

而在此次事件中,苹果被质疑的点在于,尽管苹果方面表示5月份已经在新系统中修复了这一漏洞,但谷歌研究人员认为,公司并未告知用户这一漏洞,对于整个过程用户也完全不知情。

苹果被曝无接触便可被盗一切信息

12月5日消息,据央视财经报道,一名来自谷歌公司的资深信息安全研究员,发现了苹果手机等设备存在重大漏洞:无需接触手机就可以获取一切信息。

按照这位研究人员的说法,这个漏洞的关键是苹果公司一个简称为AWDL的网络协议。当前苹果手机、平板、手表等设备都在使用这项网络协议,例如,苹果用户可以通过AirDrop轻松将照片和文件传输到其他苹果设备,就是基于这个AWDL协议完成的。

利用这个漏洞,谷歌的研究人员花了6个月的时间,成功控制了隔壁房间的一台苹果手机。入侵过程只要2分钟左右,就可以访问手机上的所有数据,包括浏览信息、下载照片,甚至打开摄像头和麦克风进行监视和监听。

研究人员说,入侵的黑客不仅不用触碰设备,还可能从来都没有见过他所入侵的设备。更可怕的是,即使用户关闭了AWDL协议,但黑客依旧有办法重新打开它。不仅是苹果手机,苹果的其他设备也能通过这个方法被“掌控”。

攻略专题

查看更多-

- 《纳米盒》下载课本点读方法

- 168 2025-03-03

-

- 《纳米盒》更换头像方法

- 211 2025-03-03

-

- 《龙息神寂》不盲者弥希亚技能介绍

- 143 2025-03-03

-

- 《斗战封天》萌新开局攻略及主界面功能介绍

- 212 2025-03-03

-

- 《纳米盒》绑定微信方法

- 125 2025-03-03

-

- 《可口的咖啡》打奶泡方法

- 122 2025-03-03

热门游戏

查看更多-

- 快听小说 3.2.4

- 新闻阅读 | 83.4 MB

-

- 360漫画破解版全部免费看 1.0.0

- 漫画 | 222.73 MB

-

- 社团学姐在线观看下拉式漫画免费 1.0.0

- 漫画 | 222.73 MB

-

- 樱花漫画免费漫画在线入口页面 1.0.0

- 漫画 | 222.73 MB

-

- 亲子餐厅免费阅读 1.0.0

- 漫画 | 222.73 MB

-