请尽快升级,苹果 iPhone / iPad 被曝漏洞:可获取内核读写权限

iPhone 230 2023-05-23果粉控 5 月 23 日消息,Jamf 威胁实验室近日发布博文,分享存在于 iPhone 上的 ColdInvite 漏洞,允许攻击者利用 iOS 系统中的已知 ColdIntro 漏洞。

安全研究人员 08tc3wbb 在分析 ColdIntro(追踪编号 CVE-2022-32894,苹果已经于去年修复)漏洞的时候,发现了一些“有趣而神秘”的信息,最终发现了 ColdInvite 漏洞(追踪编号 CVE-2023-27930)。

安全研究人员 08tc3wbb 在分析 ColdIntro(追踪编号 CVE-2022-32894,苹果已经于去年修复)漏洞的时候,发现了一些“有趣而神秘”的信息,最终发现了 ColdInvite 漏洞(追踪编号 CVE-2023-27930)。

苹果去年发布了 iOS 15.6.1 更新,修复了 ColdIntro 漏洞。ColdIntro 漏洞是从显示协处理器 (DCP) 引入恶意代码到 AP 内核;而本次发现的 ColdInvite 漏洞是允许攻击者绕过 DCP,直接进入到 AP 内核。

攻击者虽然无法利用 ColdIntro 和 ColdInvite 漏洞完全接管设备,但可以利用协处理器获取内核的读 / 写权限,从而侵入设备产生更大的破坏力。

果粉控在此附上受影响的苹果产品列表如下:

ColdIntro: iPhone 6s 及更新机型、iPad Pro(所有机型)、iPad Air 2 及更新机型、iPad 第 5 代及更新机型、iPad mini 4 及更新机型,以及安装了 iOS 15.6(及旧版 iOS)的 iPod touch(第 7 代)。

ColdInvite:iPhone 12(及后续机型),安装了 iOS 14 至 16.4.1 版本。

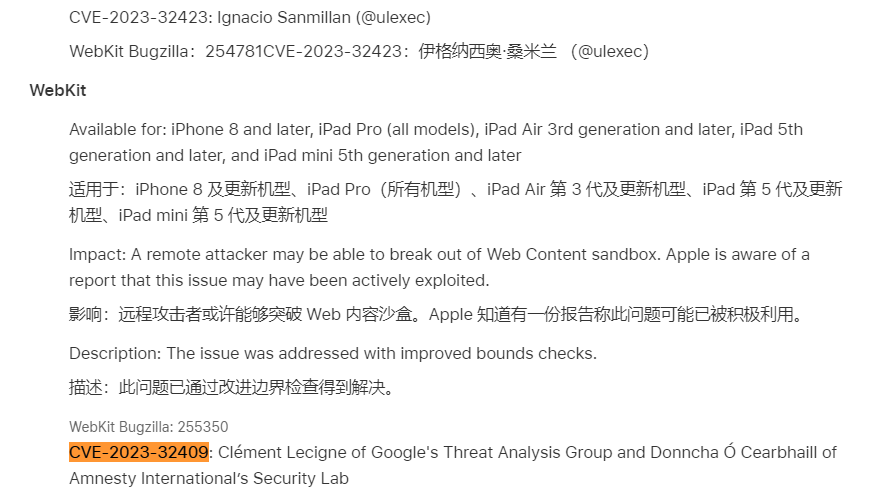

苹果日前发布的 iOS / iPadOS 16.5 更新已经修复了 ColdInvite 漏洞(追踪编号 CVE-2023-27930),推荐用户尽快升级。

攻略专题

查看更多-

- 《deepseek》保存对话教程

- 159 2025-02-07

-

- 《三国杀》界黄盖技能介绍

- 161 2025-02-07

-

- 《燕云十六声》不同难度收益介绍

- 211 2025-02-07

-

- 《三国杀》界陆逊技能介绍

- 174 2025-02-07

-

- 《新仙魔九界》装备获取指南

- 123 2025-02-07

-

- 《新仙魔九界》新手快速升级技巧

- 200 2025-02-07

热门游戏

查看更多-

- 快听小说 3.2.4

- 新闻阅读 | 83.4 MB

-

- 360漫画破解版全部免费看 1.0.0

- 漫画 | 222.73 MB

-

- 社团学姐在线观看下拉式漫画免费 1.0.0

- 漫画 | 222.73 MB

-

- 樱花漫画免费漫画在线入口页面 1.0.0

- 漫画 | 222.73 MB

-

- 亲子餐厅免费阅读 1.0.0

- 漫画 | 222.73 MB

-