微软安全研究人员披露macOS漏洞 现已被修复可用了

Mac 350 2022-07-30微软安全研究人员披露了一个已修补的macOS漏洞,该漏洞允许攻击者绕过Mac的系统完整性保护。

这个名为“Shrootless”的漏洞利用了这样一个事实,即苹果公证的应用安装包仍然可以执行通常被SiP禁止的活动。根据微软365 Defender Research团队的一篇博客文章,这是因为内核仍然可以改变macOS上受保护的位置。

通常情况下,这些类型的攻击是由SiP阻止的,SiP最早是在macOS 10.11 El Capi

tan中引入的。该功能增加了内核级别的防御功能,即使应用或用户拥有root权限,也不会更改macOS中的特定文件。

然而,正如微软所指出的那样,SiP必须允许安装包暂时绕过这些保护,才能安装应用或其他文件。

问题在于,安装包可能包含macOS使用默认系统外壳执行的安装后脚本。如果攻击者修改这些脚本,将意味着可以使用继承的SiP绕过权限执行这些脚本。

当然,攻击技术将取决于用户是否下载并运行已被篡改的安装包。攻击者可以诱骗用户下载恶意的安装包,或者用户可能只是因为粗心而无意中下载了一个安装包。

一旦利用该漏洞,理论上攻击者可以通过提升权限来执行其他攻击,或在系统上获得持久性。

攻略专题

查看更多-

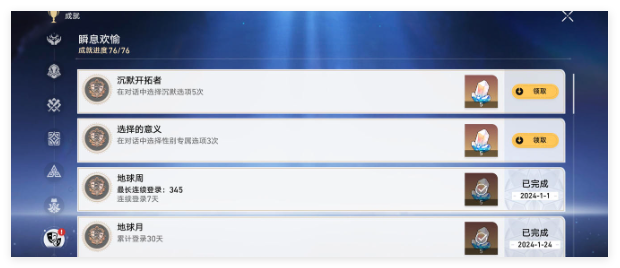

- 《崩坏星穹铁道》2.7灾难始终快我一步成就解锁攻略

- 162 2024-12-04

-

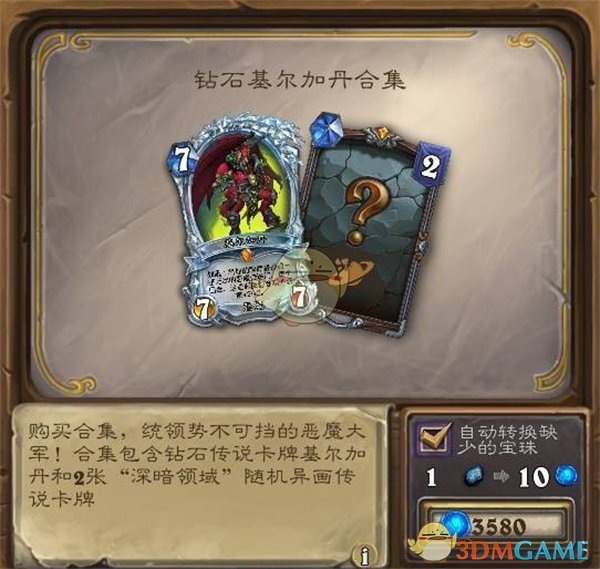

- 《炉石传说》31.2版本商店新增物品

- 200 2024-12-04

-

- 《崩坏星穹铁道》泡澡成就达成攻略

- 122 2024-12-04

-

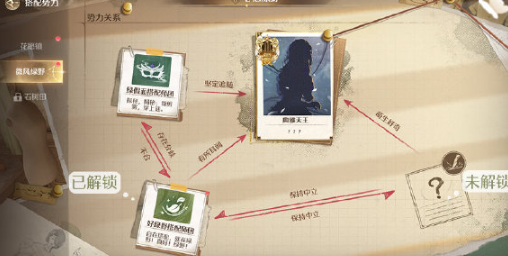

- 《无限暖暖》势力搭配方法

- 128 2024-12-04

-

- 《崩坏星穹铁道》2.7我爱我家成就解锁方法

- 104 2024-12-04

-

- 《崩坏星穹铁道》派对车厢心理测试答案一览

- 109 2024-12-04

热门游戏

查看更多-

- 快听小说 3.2.4

- 新闻阅读 | 83.4 MB

-

- 360漫画破解版全部免费看 1.0.0

- 漫画 | 222.73 MB

-

- 社团学姐在线观看下拉式漫画免费 1.0.0

- 漫画 | 222.73 MB

-

- 樱花漫画免费漫画在线入口页面 1.0.0

- 漫画 | 222.73 MB

-

- 亲子餐厅免费阅读 1.0.0

- 漫画 | 222.73 MB

-